Новая шпионская программа под именем MiniDuke была обнаружена Лабораторией Касперского в сотрудничестве с CrySys Lab (Венгрия). Разработчики и заказчики бэкдора пока не установлены.

MiniDuke отличается избирательностью атак. Он поразил всего 50 компьютеров, но среди них нет ни одной случайной машины. Бекдор держал под контролем 4 учреждения по медицинским исследованиям в США, государственные организации Украины, Ирландии, Бельгии, Португалии, Чехии и Румынии, исследовательский фонд в Венгрии. Жертвами MiniDuke стали организации, отвечающие за электростанции, в том числе атомные, торговые предприятия и космические агентства.

Бэкдор MiniDuke не связан с известными платформами для проведения целевых атак, заявил эксперт Лаборатории Касперского Игорь Суменков.

ЛК и CrySys Lab невольно восхищаются качеством написания вредоносного кода. Этот стиль программирования использовался вирусописателями в конце прошлого – начале нашего столетия. Уже десять лет экспертам безопасности не встречались угрозы подобного стиля.

Евгений Касперский отмечает: «Эти элитные писатели вредоносных программ старой закалки были крайне успешны в создании сложных вирусов, а сейчас они совмещают свои способности с новыми, способными ускользать от защитных технологий эксплойтами для того, чтобы атаковать государственные учреждения и научные организации в разных странах».

Язык MiniDuke – ассемблер. Основной модуль бэкдора весит почти 20 кБ. Распространяется свеженайденым эксплойтом CVE-2013-6040, который эксплуатирует брешь в Adobe Reader. После самоустановки бэкдор способен копировать, удалять и перемещать файлы, создавать новые папки, останавливать процессы.

Чтобы инфицировать нужные ПК, разработчики MiniDuke разослали PDF-документы с эксплойтами, которые встраиваются в Adobe Reader 9, 10 и 11. Контент этих документов касался внешней политики Украины, планов НАТО, содержал информацию и семинарах по защите прав человека.

Последний раз MiniDuke обновлялся 20 февраля, то есть он ещё выполняет свою миссию. Шпион не выдаёт своего присутствия на инфицированной машине. Он постоянно ведёт мониторинг инструментов анализа системы и антивирусных компонентов. Если для MiniDuke есть риск быть выявленным, он временно сворачивает свою работу и дожидается, пока защита будет отключена.

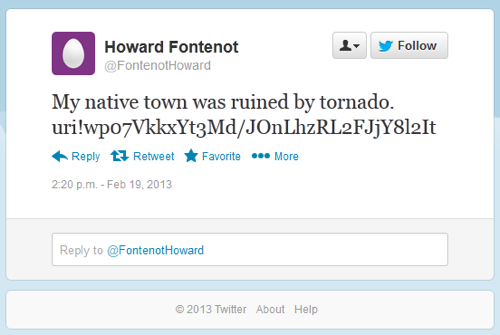

Связь с командными центрами вредитель поддерживает через сервис микроблогов Twitter. Он ищет специальные твитты с закодированными URL-адресами, которые публикуют операторы шпионской сети MiniDuke. По ним бот связывается с командным сервером, куда передаёт добытую информацию и получает новые задания.

На тот случай, если с серверами Twitter что-то случится, для бэкдора предусмотрен запасной канал связи – он может искать нужные ссылки для доступа к своему серверу поисковиком Google по всей Сети. Инструкции для бэкдора приходят от сервера на инфицированную систему в формате GIF-файлов.

Эксперты не назвали национальность MiniDuke. Известно, что один из его серверов находится в Панаме, и ещё один – в Турции.